Notice

Recent Posts

Recent Comments

Link

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | ||||||

| 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| 9 | 10 | 11 | 12 | 13 | 14 | 15 |

| 16 | 17 | 18 | 19 | 20 | 21 | 22 |

| 23 | 24 | 25 | 26 | 27 | 28 | 29 |

| 30 |

Tags

- web

- reversing.kr

- 시탭

- Basic

- 코드엔진

- ShaktiCTF

- write up

- ctf

- 파이썬

- 변수

- 2021

- 풀이

- 라이트업

- c언어

- 라이트 업

- 워 게임

- 리버스 엔지니어링

- 히공

- 드림핵

- 뭉뭉

- probgame

- 라업

- write-up

- vsCode

- 리버싱

- 강의

- hackingcamp

- reversing

- PYTHON

- 해킹캠프

Archives

히공

reversing.kr - Easy Keygen 본문

728x90

립케알에 2번째 문제를 풀어보겠습니다.

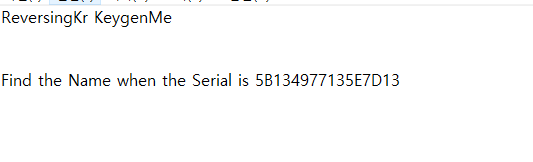

이러한 프로그램입니다.

Reame.txt입니다. 시리얼이 저 값일때 네임값이 뭐냐고 물어보는군요.

ida 헥스레이로 분석해보니 Name값으로 어떤 문자열을 만들고 시리얼하고 비교하는 문제 같습니다.

아무값이나 넣어보고 디버거로 확인해 봅시다.

scanf로 받는 부분입니다. [esp+10]부분이 입력한 네임값 입니다.

여기가

이 for문의 해당하는 부분입니다.

40107c에서 ecx에 esp+esi+C부분에 있는 값을 넣는데 보니까 0x10,0x20,0x30이 배열형태처럼 저장되어 있었습니다.

ecx 에는 0x10,0x20,0x30이 번갈아 가면서 들어가고,

edx 에는 네임의 요소들이 하나하나 들어갑니다.

그리고 둘을 xor연산한 값을 16진수 형태로 문자열로 만들어서 넣어줍니다.

한번 파이썬 코드로 구현해보겠습니다.

이런식으로 작동합니다.

자 이제 다시 readme.txt를 보겠습니다.

시리얼이 5B134977135E7D13 일때 네임을 구하라.

그러면 간단히 코드를 짤 수 있습니다.

출력값 : K3yg3nm3

전 이미 풀었었기 때문에 풀었다고 나오는군요.

정답 : K3yg3nm3

'reverse engineering > reversing.kr' 카테고리의 다른 글

| reversing.kr - ImagePrc (0) | 2020.12.10 |

|---|---|

| reversing.kr - x64 Lotto (2) | 2020.12.05 |

| reversing.kr - Ransomeware (6) | 2020.11.22 |

| reversing.kr - Easy ELF (0) | 2020.11.12 |

| reversing.kr - Easy Crack (0) | 2020.09.14 |

Comments